В каждой организации есть множество систем, собирающих и обрабатывающих информацию, – серверы, автоматизированные рабочие места, сетевое оборудование, программное обеспечение с установленными средствами защиты. Специалисты информационной безопасности ежедневно работают с множеством программных и технических инструментов, которые непрерывно собирают логи со всех систем. Среди всего многообразия инструментов для защиты можно выделить следующие классы:

В целом эти инструменты справляются с локальными задачами. Однако вручную поток разнородной информации не обработать, а предотвратить угрозы необходимо. В таком случае обработку данных берут на себя инструменты машинного интеллекта в комплексных системах анализа данных.

Самый простой метод – сопоставление данных, или классификация. К примеру, сотрудникам информационной безопасности необходимо сопоставить количество правильных и неправильных попыток ввода логина и пароля, чтобы сформировать диапазон показателя, считающийся нормой. Впоследствии на основе этого анализа действия пользователей делятся на классы, например "некритичные", "подозрительные" и "критичные". Этот метод помогает выявлять факты попыток перебора паролей. Инструменты для формирования интеллектуального анализа создать несложно. Вся информация хранится в базах данных, и простой скрипт поможет нам отслеживать подозрительные моменты, зафиксированные системой.

Метод, при котором мы сверяем пару сопоставлений, сложнее и требует глубокого анализа. К примеру, специалистам информационной безопасности необходимо не только определить, сколько раз в сутки каждый сотрудник проходит через контрольную точку, но и провести сравнительный анализ с другими сотрудниками компании, чтобы вычислить среднюю норму по пропускным пунктам. Инструменты для такого анализа тоже несложно построить. В базе хранятся все данные, которые нужно правильно извлечь с помощью специализированного ПО или скриптов в автоматическом режиме. Уровень сложности скриптов растет вместе с требованием более глубокого анализа систем безопасности организации. Соответственно, методы такого анализа тоже пропорционально усложняются. Появляются такие методы, как кластеризация, ассоциация, последовательность, визуализация и др.

Один из самых сложных методов – прогнозная модель – предполагает построение потенциальных сценариев событий информационной безопасности. Прогнозная модель основывается на опыте сотрудников службы информационной безопасности, а инструментом для ее реализации является специализированное ПО. Каждый понимает, что человек физически не может ввести пароль 10 раз в течение трех секунд, не используя специализированные программы. Система распознает эти действия как попытку компрометации данных и ее блокирует. Однако возможен вариант, когда злоумышленник будет подбирать пароль каждые 15 минут по два раза. В этом случае зафиксировать попытку перебора практически невозможно. Необходим более глубокий анализ для интерпретации события, например, с помощью специализированного ПО, работающего на основе правил корреляций. Это и есть частный случай реализации прогнозных моделей.

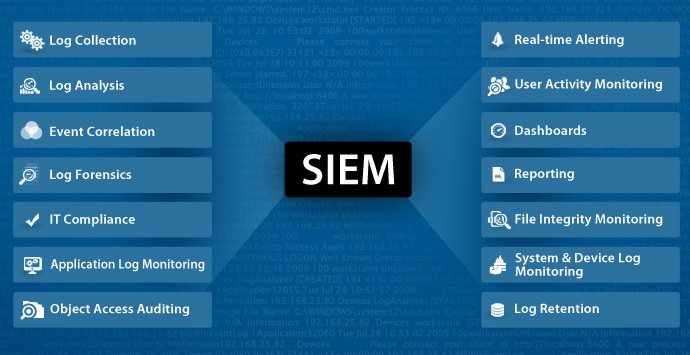

Описанные методы вместе с другими инструментами используются в комплексных системах аналитики, например SIEM-системах (Security Information and Event Management), которые агрегируют данные из всех ИБ-инструментов в организации и, таким образом, могут охватить наиболее уязвимые, незащищенные места. Когда SIEM-система получает данные из всех источников, она переводит их с языка машины на "человеческий" для последующего анализа и написания правил, учитывающих более глубокую проработку инцидентов. При срабатывании таких правил система моментально оповестит специалиста, и он сможет оперативно среагировать на инциденты информационной безопасности, а в будущем выстроить новые взаимосвязи между показателями. Так интеллектуальный машинный анализ помогает находить уникальную пользу в данных, которые производятся десятками различных систем защиты информации.

Можно сказать, что SIEM-система является средством интеллектуального анализа данных, которое позволяет агрегировать и анализировать данные, предоставлять консолидированные отчеты и статистику службе информационной безопасности, а также помогает выстраивать индивидуальную систему информационной безопасности в соответствии с особенностями организации и ее требованиями. Система интегрируется с инфраструктурой безопасности и позволяет сформировать единый центр оперативного гибкого реагирования на инциденты. Она дает возможность эффективно координировать поступающие предупреждения об угрозах, анализировать трафик со всех систем методами когнитивной аналитики и давать возможность специалистам предпринимать ответные шаги в масштабах всей сети при помощи единой консоли.

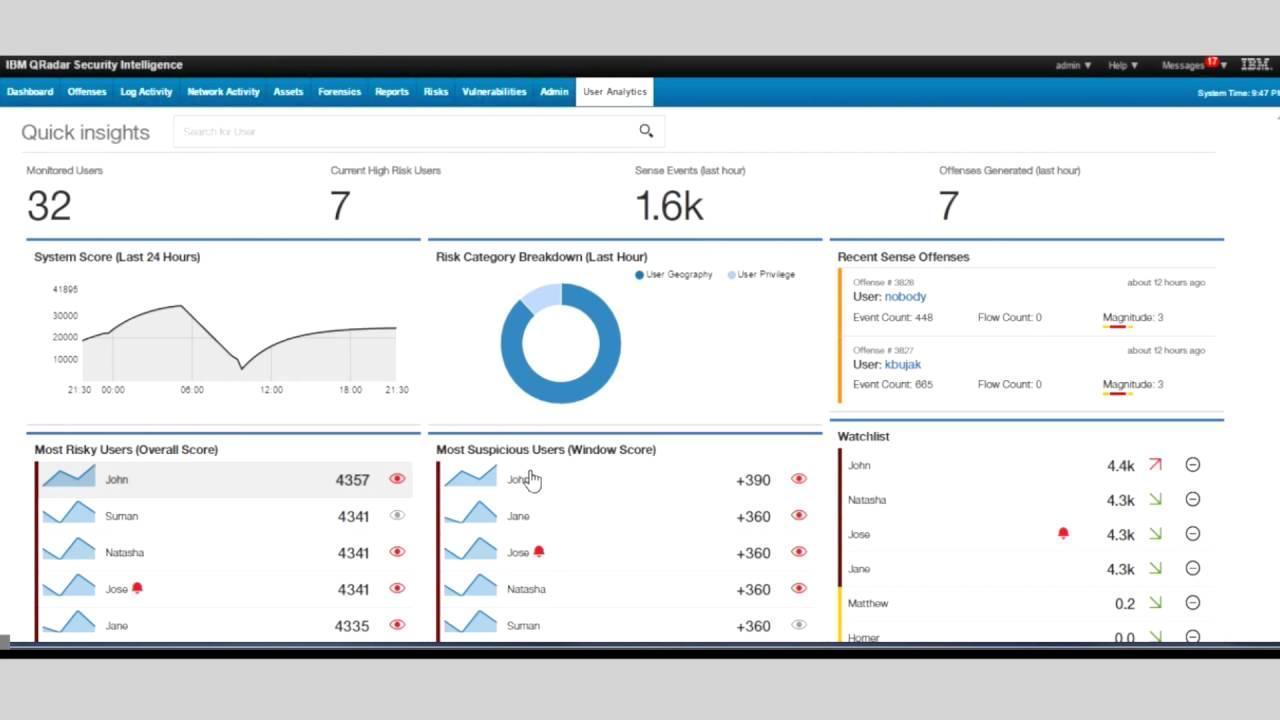

SIEM-платформа от технологического гиганта IBM является одной из самых продвинутых на рынке: даже в квадранте лидеров Gartner она стоит выше конкурентов, причем попадает туда уже 10 лет подряд. Продукт состоит из нескольких интегрированных между собой систем, которые вместе обеспечивают максимальный охват происходящих в сети событий, а множество функций работают прямо «из коробки». Инструмент умеет собирать данные из разнообразных источников, например, операционных систем, устройств безопасности, баз данных, приложений и многих других.

QRadar Security Intelligence умеет сортировать события по приоритетности и выделять те, которые несут наибольшую угрозу безопасности. Это происходит благодаря функциям анализа аномального поведения объектов (пользователей, оборудования, служб и процессов в корпоративной сети). В том числе определяются действия, связанные с обращением к подозрительным IP-адресам или запросам от них. Касательно всех подозрительных действий предоставляются подробные отчеты, что, например, дает возможность обнаружить подозрительные действия в нерабочее время. Подобный подход в комбинации с функциями мониторинга пользователей и наглядным представлением сети на уровне приложений позволяет бороться с угрозами инсайдеров. Кроме того, при обычных кибератаках информация поступает очень быстро и позволяет предотвратить их до того, как они достигнут цели и нанесут существенный ущерб.

Одна из главных особенностей IBM QRadar Security Intelligence — обнаружение и расстановка приоритетов на основе рисков с использованием расширенного анализа и корреляции между активами, пользователями, сетевой активностью, имеющимися уязвимостями, анализом угроз и т. д. IBM Qradar может связывать события в одну цепочку, создавая для каждого инцидента отдельный процесс.

Благодаря тому, что информация собирается и выводится на экран в одном месте, администратор может видеть все связанные подозрительные действия, которые были обнаружены системой. А новые связанные события добавляются в единую цепочку, так что аналитики не должны переключаться между несколькими оповещениями. А для более глубоких расследований специальный инструмент IBM QRadar Incident Forensics может восстановить все сетевые пакеты связанные с инцидентом и пошагово воссоздать действия злоумышленника.

Организовать и автоматизировать процессы расследования ИБ-инцидентов и принятия контрмер по ним позволяет инструментарий, получивший наименование SOAR / СОАР (Security Orchestration, Automation and Response / системы оркестровки, автоматизации и реагирования).

Что напрямую относится к работе SOAR:

Огромным преимуществом использования SOAR является то, что они позволяют автоматизировать процессы управления инцидентами, начиная от назначения приоритетов и заканчивая собственно реагированием. Благодаря заранее созданным планам действий («плейбукам») система способна самостоятельно среагировать на то или иное происшествие, тем самым повысив точность и скорость выполнения операций. При этом следует обратить внимание на то, что автоматизация процессов реагирования при всей своей сложности и витиеватости должна быть гибкой и предусматривать включение человека в рабочий процесс, а иногда и вообще останавливаться, ожидая решения аналитика. За счёт оркестровки SOAR обеспечивает скоординированный автоматический ответ на выявленную несанкционированную активность. Конечно, полностью решить проблему в автоматическом режиме не всегда представляется возможным, но SOAR должна быть способна переводить средства защиты в более строгие режимы работы, своевременно начинать сбор подробной статистики либо ограничивать операции, которые потенциально могут привести к утечкам данных. Кроме того, важно, чтобы SOAR умела обрабатывать и сортировать оповещения, поступающие от внешних систем (например, SIEM), вести детальный журнал, быть источником для создания базы знаний о возможных атаках, предоставлять данные для аналитики и расследования инцидентов, и к тому же была готова к интеграции с платформами киберразведки (Threat Intelligence).

На сегодняшний день ИИ считается «ключом» к решению проблем кибербезопасности. Применение его весьма широко – от чат-ботов до анализа клиентских данных. Внедрение ИИ кажется дорогим и непроверенным решением, которое принимается только инновационными компаниями с большим бюджетом. Однако его применение в управлении информационной безопасностью остро необходимо для всех компаний, вне зависимости от их масштабов и сферы деятельности. При этом с одной стороны, технологии ИИ могут использоваться киберзащитниками для смягчения атак и нейтрализации угроз. Однако, оказавшись в руках злоумышленников, технологии ИИ станут опасным оружием и будут представлять серьезную угрозу. Искусственный интеллект открывает большие возможности для кибер-злоумышленников, позволяя им увеличивать силу атак в плане скорости, объема и сложности до огромных масштабов.

При противодействии данной растущей угрозе важно отметить, что для защиты от кибератак с использованием ИИ, требуется применять решения на основе ИИ. То есть там, где дипфейки могут обмануть системы безопасности, должна использоваться более высокая аутентификация на основе искусственного интеллекта. Организации только начинают осознавать риски искусственного интеллекта. Предприятиям следует действовать как можно быстрее, чтобы успеть защитить свои системы от подобных атак.

Преимущества ИИ при проведении кибератак:

Использование ИИ для защиты от ИИ:

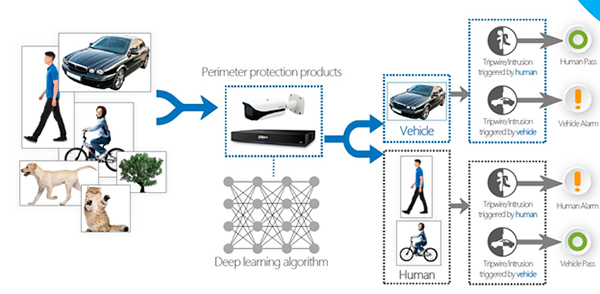

Системы видеонаблюдения сегодня являются основным технологическим инструментом обеспечения безопасности, при этом задачи безопасности уже не единственная функция камер видеонаблюдения. С развитием вычислительных мощностей непосредственно железа и интеллектуальных возможностей программной составляющей на рынке растет спрос на многофункциональность и интеллект. Аналитика и искусственный интеллект в системах безопасности, в частности в сегменте видеонаблюдения, изначально разрабатывались для того, чтобы научить устройства реагировать на определенные события и тем самым оптимизировать работу оператора-человека. Начиналось все с примитивного анализа кадра для детекции движения, фактов пересечения виртуальной линии, контроля входа/выхода, выявление оставленных или исчезнувших предметов. С появлением нейросетевых технологий на базе глубокого обучения (Deep Learning) возможности стандартного видеонаблюдения существенно расширились, и сегодня многофункциональные системы можно встретить в ритейле, транспортном сегменте, медицине, финансовом секторе и т.д., где камеры не только следят за безопасностью объектов и людей, но и решают задачи сбора и анализа статистических данных, анализа маркетинговых активностей, управления транспортными потоками и многие другие. Главным драйвером сегмента традиционно выступают специализированные интеллектуальные решения для обеспечения безопасности (в том числе в рамках проектов Safe City и Smart City): распознавание лиц и эмоций, автомобильных номеров, модели, цвета и типа транспортного средства, анализ потоков людей и транспорта, детекция опасных предметов, прогнозирование различных ситуаций и т.д. Растет также количество кейсов внедрения промышленной аналитики: контроль соблюдения техники безопасности на производственных и промышленных предприятиях и объектах (наличие каски, защитных костюмов и т.д.), контроль опасных зон, мониторинг потенциально опасных факторов, которые могут повлиять на работу предприятия, и прогнозирование нежелательных событий (например, мониторинг уровня подземных вод в шахтах).

Существенное влияние на развитие систем видеонаблюдения оказывает видеоаналитика на борту камеры. Главным преимуществом такого решения является децентрализация системы и снижение нагрузки на ядро системы (сервер). В этом случае камера не зависит от главного сервера и его удаленности, пропускной способности сети и перебоев в работе каналов связи. Современный уровень развития встроенных аналитических модулей позволяет эффективно обрабатывать явления, которые требуют быстрого реагирования оператора. На борт камеры можно вынести фиксацию автомобильных номеров в проектах управления парковками, маркетинговую аналитику (подсчет посетителей, поведенческая аналитика, контроль очереди и т.д.), фиксацию тревог на удаленных объектах, где не требуется постоянное видеонаблюдение. В последние годы набирает популярность пожарная видеоаналитика на базе тепловизионных модулей – в интеллектуальных тепловизорах и двухспектральных камерах видеонаблюдения. С их помощью можно измерять температуру людей, предметов, выделенных зон, фиксировать появление огня или дыма, отправлять тревожные сигналы ответственному оператору и запускать противопожарные системы. Бортовая аналитика позволяет высвободить мощности сервера для более значительных задач, связанных с анализом Big Data, для работы с базами, а самое главное – для развития самообучающихся AI-алгоритмов. Кроме видеофайлов и информации об инцидентах современная система видеонаблюдения накапливает огромные объемы метаданных, которые также можно анализировать с помощью AI-технологий. Чем больше таких данных проходит через алгоритм, тем больше он накапливает статистики и полезной информации, на их основе и происходит обучение алгоритма. Это позволяет повышать уровень достоверности идентификации событий и распознавания объектов, прогнозирования явлений. В конечном счете повышается надежность всей системы.

Развитие Интернета вещей (IoT) повлекло за собой стремительный рост количества подключаемых устройств, в том числе и устройств безопасности, которые стали неотъемлемой частью IoT. На этом фоне переход в облако также выступает одним из ключевых трендов всей индустрии безопасности. Облака дают большие преимущества частным пользователям, малому и среднему бизнесу с точки зрения эффективности работы систем видеонаблюдения, их гибкости и рентабельности. "Видеонаблюдение как сервис" (VSaaS) особенно привлекает эти группы пользователей своей простотой эксплуатации, поскольку им не нужно устанавливать локальный сервер, проводить сложную настройку оборудования на объекте. Гибкие системы тарифов, которые предлагают операторы облачных сервисов, позволяют пользователям оптимально распределять расходы в течение всего срока действия контракта, оплачивать только актуальные и необходимые услуги. Широкие возможности облачных технологий привлекают и крупных заказчиков из корпоративных сегментов. Системные интеграторы используют корпоративные облака для построения развитой информационной инфраструктуры. На ее базе возможно создать распределенную систему безопасности, что упрощает подключение большого количества камер к центральному серверу и их администрирование с назначением прав доступа к отдельным ресурсам для каждого конкретного пользователя.

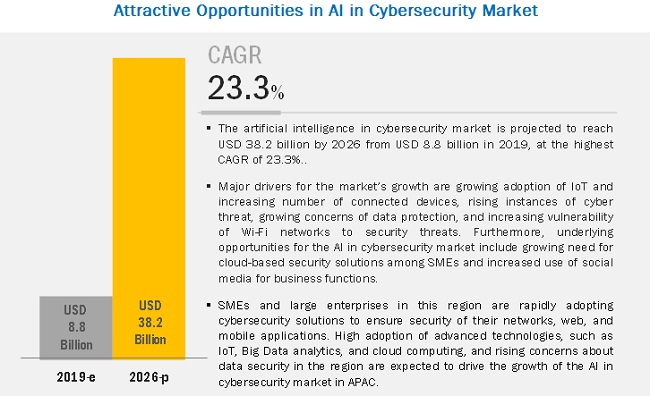

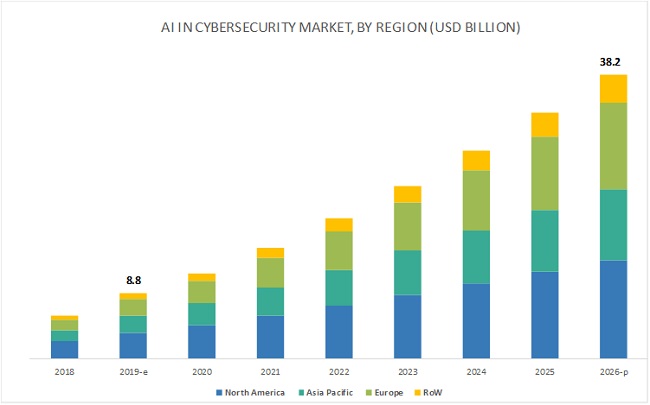

Прогнозируется, что к 2026 году искусственный интеллект на рынке кибербезопасности достигнет 38.2 млрд долларов США с 8.8 млрд долларов США в 2019 году, при максимальном среднегодовом темпе роста 23.3%. Основными драйверами роста рынка являются растущее внедрение Интернета вещей и увеличение количества подключенных устройств, рост числа киберугроз, растущая озабоченность по поводу передачи данных и повышение уязвимости сетей Wi-Fi для угроз безопасности. Кроме того, основные возможности ИИ на рынке кибербезопасности включают растущую потребность в облачных решениях безопасности среди малых и средних предприятий и более широкое использование социальных сетей для бизнес-функций.

Чтобы обеспечить безопасность критически важной инфраструктуры и технологических инноваций, предприятия значительно увеличивают свои бюджеты на кибербезопасность, согласовывая бизнес-стратегии с планами кибербезопасности и создавая программы осведомленности о кибербезопасности для сотрудников и клиентов.

Программное обеспечение для ИИ в кибербезопасности в ближайшие 5 лет будет расти быстрее, чем оборудование и услуги. Системы искусственного интеллекта требуют различных типов программного обеспечения, включая программные интерфейсы приложений, такие как язык, речь, зрение и данные датчиков, а также алгоритмы машинного обучения для реализации приложений для кибербезопасности. Программные платформы и решения доступны по более высокой цене, поскольку лишь ограниченное число экспертов разрабатывают алгоритмы машинного обучения. Такие компании, как Darktrace (Великобритания), Cylance (США), Securonix (США) и IBM (США), являются одними из лидеров в разработке программного обеспечения для ИИ на рынке кибербезопасности.

ML.NET позволяет добавлять в приложения .NET возможности машинного обучения в автономном и подключенном режимах. Используя эту функцию, вы сможете получать автоматические прогнозы на основе данных, доступных вашему приложению. Приложения машинного обучения используют для прогнозирования закономерности, найденные в данных, не будучи явно запрограммированными.

Пример использования ИИ с помощью библиотек ML.NET для определения спама с использованием таблицы данных на C#.

using ConsoleAppML.Model;

using System;

namespace ConsoleApp

{

class Program

{

static void Main(string[] args)

{

// Create single instance of sample data from first line of dataset for model input

ModelInput sampleData = new ModelInput()

{

Col1 = @"Go until jurong point, crazy.. Available only in bugis n great world la e buffet... Cine there got amore wat...",

};

// Make a single prediction on the sample data and print results

var predictionResult = ConsumeModel.Predict(sampleData);

Console.WriteLine("Using model to make single prediction -- Comparing actual Col0 with predicted Col0 from sample data...\n\n");

Console.WriteLine($"Col1: {sampleData.Col1}");

Console.WriteLine($"\n\nPredicted Col0 value {predictionResult.Prediction} \nPredicted Col0 scores: [{String.Join(",", predictionResult.Score)}]\n\n");

Console.WriteLine("=============== End of process, hit any key to finish ===============");

Console.ReadKey();

}

}

}

ML.NET - это библиотека машинного обучения Microsoft с открытым исходным кодом для разработчиков .NET. С его помощью можно создавать сложные модели машинного обучения и использовать обучение для построения нейронных сетей, которые выполняют классификацию изображений и другие задачи. Присоединяйтесь к Джеффу, поскольку но погружается в ML.NET, представляет множество примеров реального кода и демонстрирует, что программисты на C# могут находится на острие машинного обучения и искусственного интеллекта.

Австралийские исследователи обошли знаменитый антивирус Cylance AI, не применяя общепринятый метод отравления наборов данных. Они просто изучили, как работает антивирус, и создали универсальное решение для обхода. Исследование поставило под сомнение практику определения компьютером того, чему следует доверять, а также вызвало сомнения в эффективности использования ИИ для кибербезопасности. Однако, что более важно, данное исследование показало важность человека. ИИ не является панацеей или серебряной пулей, для борьбы с продвинутыми киберугрозами человеческий контроль по-прежнему необходим. Таким образом мы знаем, что одних человеческих усилий с обычными инструментами кибербезопасности недостаточно для преодоления следующего поколения киберугроз, основанных на искусственном интеллекте.